Check Point: андроид-приложения с сотнями миллионов загрузок содержат критическую уязвимость

Специалисты компании Check Point выявили серьезный «косяк» в популярных андроид-приложениях. Место его расположения — Play Core Library (хранилище гугловских кодов, имеющее отношение к процессу обновления приложений для различных девайсов).

Подробности

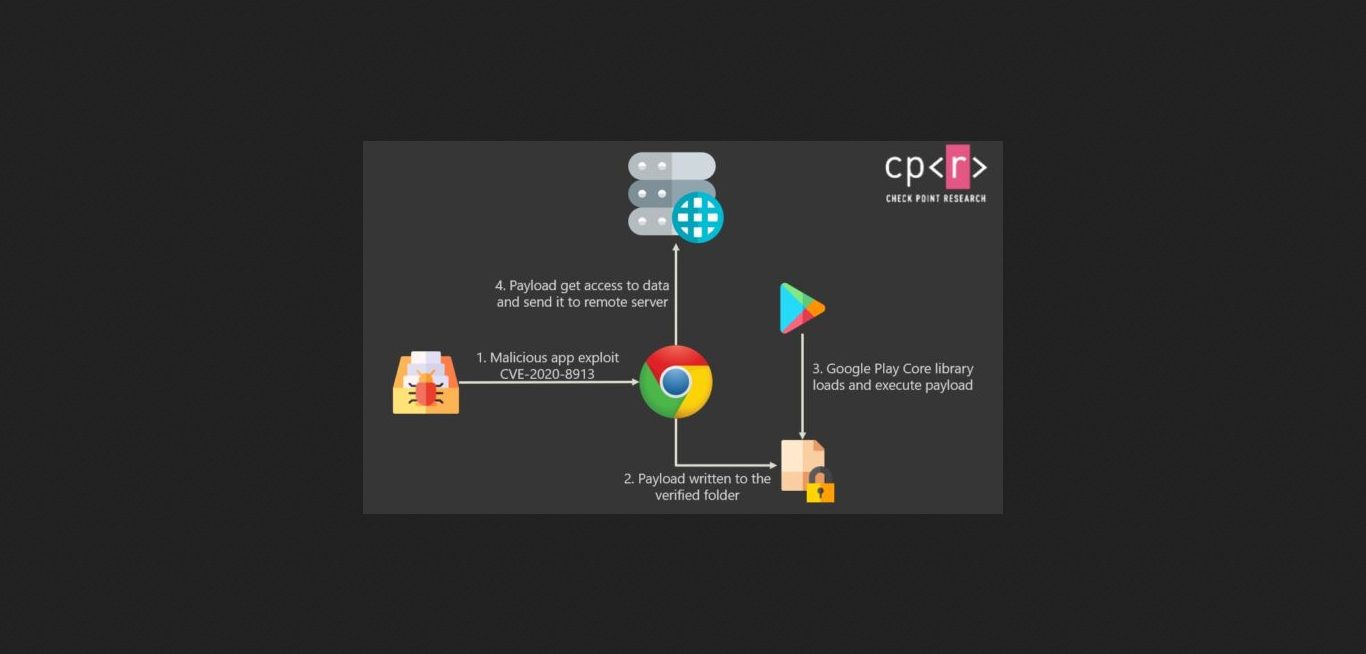

Упомянутый баг был рассекречен несколько месяцев назад. Его суть – предоставление уже установленному приложению возможности манипулировать с кодами других приложений через Play Core Library. Для незаконного вмешательства используется directory traversal – уязвимость, позволяющая сторонним источникам копировать файлы в зарезервированные под доверенный код Google Play папки. Это разрушало базовую андроид-защиту приложений от проникновения сторонних программ.

Технари «Гугла» закрыли упомянутый баг в хранилище и настоятельно порекомендовали пользователям залить новейшую версию Play Core Library. Однако ряд абонентов следовать этому совету не стал.

В результате, по словам специалистов компании, злоумышленники продолжают внедрять коды в банковские приложения, перехватывая тем самым коды 2-факторной авторизации.

Другими последствиями для отказавшихся следовать рекомендации названы

- взлом корпоративных сетей;

- слежка за завсегдатаями пабликов и соцсетей;

- взлом переписки в мессенджерах и отправка сообщений от имени жертвы.

Для того, чтобы ни у кого не возникало сомнений в реалистичности приведенной информации, сотрудники Check Point использовали вредоносное приложение для кражи куков авторизации из устаревшей версии «Хрома» и использовали их для взлома аккаунта Dropbox.

Общее количество выявленных приложений с уязвимостью – почти полтора десятка (включая PowerDirector, XRecorder и Edge). Число загрузивших их пользователей – без малого 850 млн. Упомянутые выше программы с багом внутри были загружены не менее 160 млн раз, говорится в отчете.

Читайте свежие новости из мира мобильных технологий в Гугл Новостях, Facebook и Twitter, а также подписивайтесь на YouTube-канал

![]() Стас Садальский и Татьяна Васильева подрались во время ток-шоу

Стас Садальский и Татьяна Васильева подрались во время ток-шоу

![]() Во время судебных слушаний в США может быть названо имя создателя биткоина

Во время судебных слушаний в США может быть названо имя создателя биткоина

![]() Самые популярные запросы украинцев в «Гугле» за 2020 год удивят многих

Самые популярные запросы украинцев в «Гугле» за 2020 год удивят многих

![]() 60 смартфонов Xiaomi получат MIUI 12.5 в этом году

60 смартфонов Xiaomi получат MIUI 12.5 в этом году

![]() Первый в мире флагман с частотой обновления дисплея 165 Гц удивит дизайном

Первый в мире флагман с частотой обновления дисплея 165 Гц удивит дизайном